BoTneTs : Ejercito de Robots.

La palabra botnet es la combinación de los términos "robot" y "network" en inglés. Los cibercriminales utilizan virus troyanos especiales para crear una brecha en la seguridad de los ordenadores de varios usuarios, con la finalidad de tomar el control de cada ordenador y organizar todos los equipos infectados en una red de "bots" que el cibercriminal puede gestionar de forma remota.

Cuando un equipo es infectado ingresa inmediatamente a la lista de bots de dicha botnet, esperando las órdenes del centro de control, el cual estará gestionada por el cibercriminal. Es importante mencionar que algunas botnets pueden englobar cientos o un par de miles de equipos, pero otros cuentan con decenas e incluso centenares de miles de zombis a su servicio. Muchos de estos equipos se infectan sin que el usuario sea consciente de la intrusión.

Funcionamiento de los Bots.

Los bots se introducen sigilosamente en el equipo de una persona de muchas maneras.Los bots suelen propagarse por Internet en busca de equipos vulnerables y desprotegidos a los que puedan infectar. Cuando encuentran un equipo sin protección, lo infectan rápidamente e informan a su creador.Su objetivo es permanecer ocultos hasta que se les indique que realicen una tarea.

Una vez que un bot toma el control de un equipo, se puede utilizar para realizar varias tareas automatizadas, como las siguientes:

Enviar :

- spam

- virus

- software espía

Robo de información :

Roban información privada y personal con el fin de poder venderlas en los distintos foros o mercados negros.

- números de tarjeta de crédito

- credenciales bancarias

- otra información personal y confidencial

Ataques de denegación de servicio distribuidos (DDoS)

Si se recibe un ataque de tipo DDoS desde una Botnet, dada la dispersión geográfica de los ordenadores que la componen, es casi imposible encontrar un patrón de las máquinas que están atacando y dado el alto número de ellas que lo estarán haciendo al mismo tiempo, no se puede contemplar el filtrado de paquetes como una solución real que funcione. No obstante, puede ayudar a mitigar el problema hacer un escaneo pasivo de los paquetes para reconfigurar y adaptar el firewall.

Fraude mediante clics.

Los estafadores utilizan bots para aumentar la facturación de la publicidad web al hacer clic en la publicidad de Internet de manera automática.

Robo de Bitcoins.

Una variante adicional es el robo de bitcoins usando botnets. Es el caso de la red Pony, que robaba información de los equipos infectados. Se estima que con esta red se obtuvieron credenciales (usuario/password) de al menos 2 millones de equipos.

Minería de Bitcoins.

Con la aparición de criptomonedas, ya en 2011 había reportes de un nuevo uso para las botnets: usar el procesamiento de los computadores para generar bitcoins.5 De esta forma los criminales pueden obtener recursos sin gastar en hardware ni en consumo de energía.6 Se espera que este uso siga aumentando en el futuro.7 Un ejemplo de estas redes es ZeroAccess botnet.

Centro de Control.

Un servidor de comando y control (servidor C & C) es el ordenador central que emite comandos a una determinada botnet (ejército de zombies) con el fin de recibir informes de vuelta de los ordenadores cooptados.

En la botnet tradicional, que incluye un servidor C&C, los bots suelen ser infectados por un troyano y posteriormente se comunican con un servidor central utilizando IRC (método antiguo). La botnet podría utilizarse para recopilar información sustraida de sus víctimas, como por ejemplo números de tarjetas de crédito.

En función de su topología, una botnet puede tener múltiples servidores o ninguno de C & C en todo.

Típicos topologías de redes de bots son:

- Estrella, en la que se organizan los robots de en torno a un servidor central.

- Multi-servidor, en el que hay varios servidores C & C para la redundancia.

- Jerárquica, en la que hay varios servidores C & C que se organizan en grupos por niveles.

- Aleatoria, en el que no hay servidor C & C en absoluto y las computadoras se comunican cooptados como una red de bots (botnet P2P) peer-to-peer.

A continuación vamos a observar las interfaces de algunos C&C de las botnets mas utilizadas durante durante el transcurso del tiempo.

Botnet - Robo de la Información.

Botnet Zeus

Zeus es un malware de tipo troyano que infecta ordenadores con sistema operativo Windows, con el objetivo de robar credenciales bancarias (Botnet bancaria ) y otro tipo de información relevante. Además los ordenadores infectados con este malware pasan a ser parte de una botnet, con lo que pueden ser utilizados para cometer acciones criminales o maliciosas.

Número de Bots : 602

Botnet Zeus - C&C Alternativo

Número de Bots : 975

Botnet Citadel.

Citadel es un malware de tipo troyano, evolución del troyano bancario Zeus, en el que se mejora la funcionalidad y usabilidad de este malware. Los ordenadores infectados pasan a parte formar parte de una red de botnets, controlados de forma remota, y son usados para cometer delitos. Citadel está diseñado para robar información personal de sus víctimas, incluyendo información bancaria y financiera.

Número de Bots : 98

DiamondFox (Gorynych)

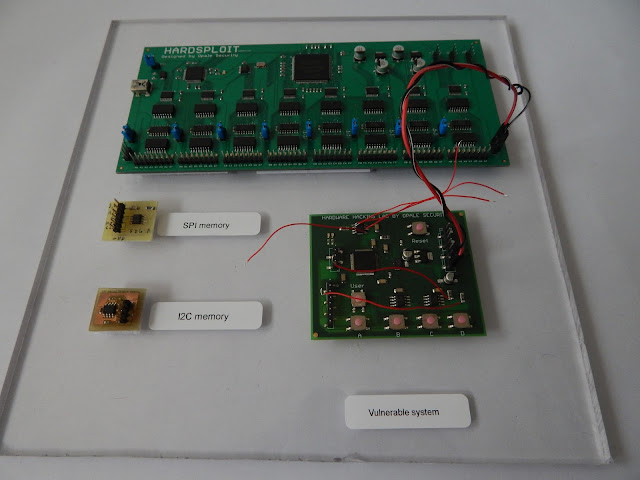

DiamondFox es una botnet de usos múltiples con capacidades que van desde el robo de credenciales al robo de información de tarjetas de crédito de los sistemas de punto de venta. Este malware capaz se distribuye en una serie de foros de hackers, lo que le permite ser utilizado por los atacantes con capacidades muy limitadas.

DiamondFox (aka Gorynch) es un robot que tiene una amplia gama de funcionalidad. Capaz de actuar como un bot DDoS, raspador RAM para información de la pista de tarjeta de crédito, y el ladrón de contraseñas, que está particularmente bien ofrecido.

Número de Bots : 17

DiamondFox

es una botnet de usos múltiples con capacidades que van desde el robo

de credenciales al robo de información de tarjetas de crédito de los

sistemas de punto de venta.

Este malware capaz se distribuye en una serie de foros de hackers, lo

que le permite ser utilizado por los atacantes con capacidades muy

limitadas - See more at:

https://translate.googleusercontent.com/translate_c?depth=1&hl=es&prev=search&rurl=translate.google.com.pe&sl=en&u=http://blog.cylance.com/a-study-in-bots-diamondfox&usg=ALkJrhi1tc-D2Ze8IPVHeNFTNwEAtLE1bQ#sthash.RUH4La9P.dpuf

DiamondFox

es una botnet de usos múltiples con capacidades que van desde el robo

de credenciales al robo de información de tarjetas de crédito de los

sistemas de punto de venta.

Este malware capaz se distribuye en una serie de foros de hackers, lo

que le permite ser utilizado por los atacantes con capacidades muy

limitadas. Afortunadamente para los investigadores de malware, DiamondFox no protege a sí mismo de varias maneras.

- See more at:

https://translate.googleusercontent.com/translate_c?depth=1&hl=es&prev=search&rurl=translate.google.com.pe&sl=en&u=http://blog.cylance.com/a-study-in-bots-diamondfox&usg=ALkJrhi1tc-D2Ze8IPVHeNFTNwEAtLE1bQ#sthash.RUH4La9P.dpuf

Botnet - Ataques de denegación de servicio distribuidos (DDoS)

Athena HTTP.

Athena es un bot DDoS estable y codificado en C ++ (cero dependencias) perfecto para infectar maquinas de tipo Windows. Este robot cuenta con algunos de las mejores tácticas DDoS más avanzados disponibles en el mercado, los cuales son usados para realizar ataques con destino a servidores web, servidores de juegos, servidores TeamSpeak / VoIP, conexiones domiciliarias, etc.

Posee un gran resistencia a botkilling, y matará a la mayoría de los robots disponibles con la ayuda de un Botkiller capaz de acabar con los robots como Andrómeda, Zeus, SpyEye, Insomnio, SmokeLoader, ngrBot, etc.

Número de Bots : 15

SolarBot

Solarbot, alias Dapato o Napolar, es una botnet clásica que ha existido durante mucho tiempo. Se utiliza por lo general para la difusión de otro malware. Al igual que sus competidores, este malware a menudo viene con una función de DDoS y módulos proxy.

La versión más reciente de Solarbot intenta añadir soporte de red Tor para ocultar su servidor C & C. Sin embargo, parece que esta función está bien todavía en fase de desarrollo o se ha desactivado

Número de Bots : 11

BetaBot

Bot

Beta es un troyano que infecta los ordenadores y los intentos de evitar

que los usuarios accedan a portales de seguridad a la vez realiza la desactivación de su antivirus y software de escaneado de malware. Para lograr esto, el robot crea un cuadro de mensaje Microsoft Windows falso con el título "Control de cuentas de usuario".

Se pide a los usuarios para permitir que el "procesador de comandos de

Windows" para realizar cambios de nivel de administrador, y afirma que

es verificada por Microsoft.

Si se aprueban los cambios, Betabot (bot) modifica la computadora de un

usuario para robar las credenciales de inicio de sesión y los datos

financieros y al mismo tiempo deshabilitar el acceso de software de

seguridad.

Betabot(bot) se puede transmitir a un ordenador a través de varias fuentes.

Los más comunes son falsos enlaces de servicios como Skype o en los

correos electrónicos que piden a los usuarios descargar un "reproductor

de vídeo" o similar software benigno sonando. En su lugar, reciben el troyano bot. Unidades USB también se utilizan para realizar el programa.

Número de Bots : 58

Umbra Loader

Umbra Loader es un proyecto de código abierto muy popular botnet HTTP, y la versión 1.1.1 ha sido lanzado recientemente por el desarrollador, Slayer616.

Slayer616 ofrece programas que se codifica en su Blog, incluyendo su RAT Schwarze Sonne disponibles en code.google y Umbra Loader. Umbra Loader es popular, ya que es de código abierto, sin dependencias, ya que se codifica en Delphi y algo estable.

Número de Bots : 214

Neutrino Bot

La

botnet parece estar en una fase temprana, con base en factores como

ninguna ofuscación / empaquetador utilizado en el binario botnet, un par

de cadenas codificadas, y las técnicas de análisis anti-edad. La

parte más interesante de la botnet es la deliberada respuesta "404 Not

Found" de su servidor de control que contiene comandos maliciosos

codificados en base64. La botnet admite comandos maliciosos tales como ataques distribuidos

de denegación de servicio, keylogger, descarga y ejecuta, etc.

Número de Bots : 194

Mientras que el análisis de esta botnet, se encontró que tiene un número de anti-depuración, máquina anti-virtual, y las técnicas de detección de zona de pruebas que hemos visto antes

El binario botnet analizamos está escrito en C ++ y utiliza ninguna técnica de blindaje o de ofuscación. El binario inmediatamente llama a una función que compruebe si el binario se está depurando o ejecutarse en un determinada máquina virtual.

BotnetKernel

BotnetKernel posee un agente Bot (Trojan.Win32.BotnetKernel.A) que se dirige a la plataforma Windows. Este

malware co en un servidor remoto, la identificación de

sí mismo, y el envío de la información del sistema.

Recibe instrucciones para llevar a cabo diversos tipos de Aaques de Denegación de Servicio contra un objetivo determinado.

Además, se instala un controlador de rootkits en el sistema de la víctima con el fin de ocultar su presencia. Inclusive

se crea un servicio para sobrevivir reinicios del sistema.

Número de Bots : 615

Botnet de Dispositivos Móviles.

En un post anterior se trato el tema con respecto a botnet basadas en dispositivos móviles, esto se planteo en un inicio por la avanzada distribución que se estimaba en los próximos años

Botnet de móviles en una conferencia :

http://antisec-security.blogspot.pe/2013/04/moviles-botnet-en-una-conferencia-de.html

Hoy en día ya se pueden encontrar algunas variantes de dichas redes, aunque su auge todavía no se ha hecho presente. Se estima que este año se incrementar dichas redes por la independencia de estos dispositivos. Muchas de estas botnets encuentran en etapa de desarrollo y se puede afirma que los esfuerzos de los ciberdelincuentes se han concentrado sobre todo en la creación de programas maliciosos para Android.

Android Botnet

Características:

- No hay necesidad de ser root en el dispositivo

- Trabaja en Modo Seguro

- Posibilidad de volver a bloquear el sistema.

- Desbloquear cuando entras en un vale de descuento válido.

- Trabajo en todos los dispositivos Android 4.4x y 5x.

- Panel de administración fácil inteligente.

- Permite control desde la Red Tor.

Número de Bots : 669

Hay que tener presente que estas infecciones pueden ocurrir en las plataformas oficiales como Google. Inclusive pese a que se ha implementado el módulo Google Bouncer, que efectúa el análisis de las aplicaciones de Google Play, no hay cambios evidentes en el promedio de incidentes.

Reseñable fue el programa malicioso Dougalek que provocó una de las grandes fugas de información personal en usuarios de dispositivos móviles. Por otro lado, también se destaca el primer caso de detección de software malicioso para iOS en la App Store.

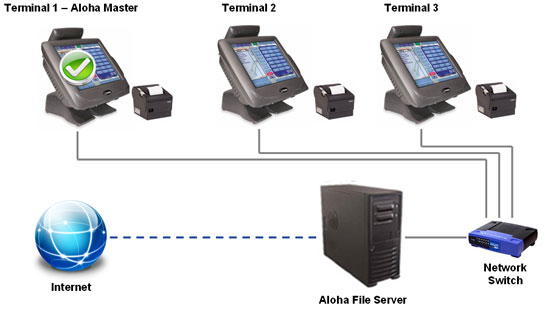

Botnet - Point of sale (PoS)

Un terminal punto de venta (POS) es un dispositivo que ayuda en la tarea de gestión de un establecimiento comercial de venta al público que puede contar con sistemas informáticos especializados mediante una interfaz accesible para los vendedores.

Los POS permiten la creación e impresión del ticket de venta mediante las referencias de productos, realizan diversas operaciones durante todo el proceso de venta, así como cambios en el inventario. También generan diversos reportes que ayudan en la gestión del negocio. Los TPV se componen de una parte hardware (dispositivos físicos) y otra software (sistema operativo y programa de gestión).

Estas amenazas pueden impactar las empresas que utilizan terminales punto de venta, especialmente los minoristas y las empresas medianas y pequeñas que no tienen visibilidad en los sistemas que forman parte de sus redes y manejar la información de tarjeta de crédito.

Como se puede ver algunos de los usuarios / contraseñas que están utilizando (pos, pos1, pos01, tienda, estación, hotel, atm, atm1, micros, microssvc) son la falta de pago de uso general en terminales punto de venta de los minoristas y las empresas alrededor del mundo.

Nota : Una vez que logra infiltrar la máquina, el troyano instala un malware para los POS denominado “RAM Scraper”, que recopila números de tarjetas de crédito desde la memoria de la máquina de PoS y luego envía dichos datos a los atacantes a través del protocolo FTP

Esto no es nuevo, sabemos que los cibercriminales han estado utilizando esta técnica para comprometer punto de venta para el año. Una vez que obtienen acceso a la terminal usando una de las credenciales predeterminadas, que incluirán una segunda carga útil etapa comúnmente conocido como un raspador de memoria que es una pieza de malware que busque por datos de la tarjeta de crédito en la memoria antes de que se ha cifrado.

Algunos ejemplos son :

- BlackPOS

- Decebal

- VSkimmer

- Alina

- ChewBacca

- RetalixScrapper

- Dexter

Alina - Point of sale (PoS)

Alina es una familia bien documentado de malware utilizado para raspar la tarjeta de crédito (CC) de datos de punto de venta (POS) de software. Publicamos una serie de profundas escribir-ups en las capacidades Alina posee, así como la progresión de las versiones.

Para el proceso de filtración de información hacia el exterior, esta se lleva a cabo a través de HTTP normal en la forma de una petición POST. Cabe mencionar que antes de la ex filtración Alina codifica los datos mediante una clave XOR simple de "0xAB", y luego procede a convertir estos datos en su representación hexadecimal. Esto evita que el administrador de la red ocasional de determinar fácilmente lo que se está enviando datos a través del cable, y también se asegura de que todos los datos está dentro del rango ASCII.

Número de Bots : 44

Dexter - Point of sale (PoS)

Dexter, por ejemplo, es un malware que se dirige a los sistemas de punto de venta, descubrió por primera vez en diciembre de 2012. Dexter roba datos de la tarjeta de pago del sistema POS y la envía a un servidor C&C. La mayoría de los sistemas POS infectados por Dexter se ejecutan en plataformas Windows: Más del 50 por ciento de los sistemas infectados ejecutar Windows XP, el 17 por ciento ejecutar Windows Home Server, el 9 por ciento de 2003, y el 7 por ciento de ejecución de ejecución de Windows Server de Windows 7.

El método de Dexter para infectar los sistemas de punto de venta aún no se ha determinado. Es posible que los sistemas de punto de venta se infectan a través de descargas no autorizadas, pero no hay evidencia de que este es el caso. Algunos expertos en seguridad creen que los hackers establecer una conexión remota con el sistema POS (utilizando cortafuegos mal configurados y contraseñas por defecto en los procesos del sistema) y luego cargan el malware como Dexter directamente en la máquina.

Número de Bots : 12

Bueno creo que hemos llegado al final del post y espero que haya sido de su agrado. Cabe mencionar que es muy importante estar atentos a los recursos que utilizamos en nuestros dispositivos ya que podemos estar en la lista de una de estas botnet presentadas.

Bueno me despido y les deseo un Felíz Año Nuevo, espero que este año sea tantos para ustedes, lectores de este humilde blog como para mi un gran año y mucho mejor que los anteriores. Durante este tiempo voy a dedicar mucho mas tiempo a mi blog con muchos nuevos e interesantes temas. Bueno , será hasta la próxima.