El mercury es un framework de trabajo gratuito para los cazadores de errores y llegar a encontrar vulnerabilidades.

Esta herramienta nos va a perminitir introducirnos en el mundo del Android y poder un buen rato divertirnos con ella..xDDDD.

Mercury no va a permitir utilizar el análisis dinámico de las aplicaciones de Android y los dispositivos para las evaluaciones de seguridad más rápidas.La nueva versión es compatible con las nuevas versiones de Android Ice Cream Sandwich, incluyendo y Bean Jelly, lo que significa que ahora puede ejecutar Mercury en el hardware más reciente y más grande.

Esto le permite ser el primero en encontrar y reportar errores previamente no revelados en ese teléfono recientemente lanzado...yeahhhhhhhhhhhh!!!!!

Caracteristicas de Mercury :

- Interactuar con los 4 criterios de valoración de la CIP - Actividades, receptores de radiodifusión, proveedores de contenidos y servicios

- Use una cubierta adecuada que le permite jugar con el sistema operativo subyacente Linux desde el punto de vista de una aplicación sin privilegios (usted se sorprenderá de lo mucho que aún se puede ver)

- Encuentre información sobre los paquetes instalados con filtros de búsqueda opcionales que permiten un mejor control

- Construido en comandos que se pueden comprobar los vectores de ataque de aplicaciones en las aplicaciones instaladas

- Herramientas para cargar y descargar archivos entre el dispositivo y el ordenador Android sin necesidad de utilizar ADB (esto significa que se puede hacer a través de Internet, yeah!!)

- Crear nuevos módulos de explotar su último hallazgo en Android, y jugar con los que otros han encontrado.

Para aquellos interesados en las vulnerabilidades en productos de proveedores, la nueva versión es el comienzo de una colección de éstos framework. La escalada de privilegios fue la primera en ser incluida, lo que permite la escalada a raíz de contexto sin privilegios de Mercurio.

Un módulo fue creado para buscar vulnerabilidades en los proveedores de contenidos descubierto en los dispositivos Samsung (Galaxy)

Descargar : Mercury v1.1

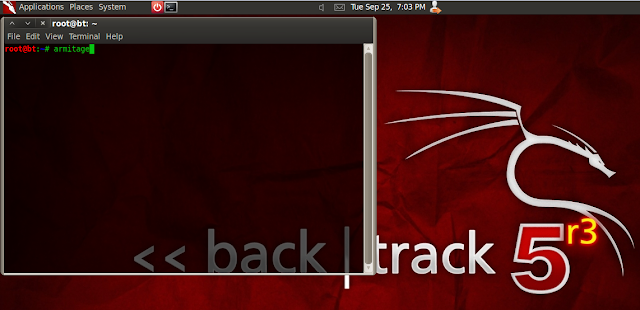

Mercuy v1.1 - Backtrack5R3

Primero abrimos una terminal (como siempre)...y digitamos los siguiente...(supongo que han instalado un descomprimidor de archivos)

~# unzip mercury-v.1.1.zip

Yeahhhhhhhhhhhh!!!!!!!!!!!

Esperamos a que termina de extraer los archivos...y cerramos la terminal...=)

Otra vez abrimos una nueva terminal bueno solo si gustamos porque pudimos hacer utilizado la anterior..=)

Nos diponemos a extraer los archivos por parte del server..=)

~# unzip mercury-server.apk

Una vez terminado todo......volvemos a cerrar la terminal y abrir otra ......prometo que sera la última..=)

Ahora vamos a ir en busqueda de la carpeta que hemos extraido...que en este caso lleva el nombre de client...=)

~# cd client

~/client# ls

~/client# python mercury.py

Yeahhhhhhhh!!!!!!!!!!!!!

Ahora vamos a digitar los siguiente...=)

mercury> connect 127.0.0.1

..Nooooooooooooo!!!!!!!....Error...=(

Si consigue como respuesta **Network Error** Coul not connect to 127.0.0.1:31415 ....... a continuación, asegúrese de que ha hecho lo siguiente:

- Habilitado el servidor de mercurio.

- Si tienen acceso a TCP por el puerto 31415 en el servidor Mercury (recordemos que transmita el puerto para devies conectadas localmente y emuladores)

Manual : Mercury-v1.1

Testeando con Mercury...=D

Yeahhhhhhhhh!!!!!!!!!!!!!!!!!

Y no puede faltar una Demo de mis amigos de Infosecurity...=)

Demo : Mercury-v1.1

Bueno creo que hasta con esto ya es suficiente para poder introducirnos en el mundo de Android...=)...espero que les sea de utilidad este post....Y sin mas que decir me despido y sera hasta la próxima....nos vemos Mundo....xDDDDDDD...

P.D : Agradesco a esa persona que me ayudo en esos momento muy dificiles por los que estaba pasando........Gracias Peque........por esas palabras de apoyo......=D