La topología de Internet esta en constante evolución y ha habido cambios dramáticos en cuanto a la accesibilidad, apareciendo periódicamente nuevos métodos en que el software malicioso se propaga y se detecta. Al mismo tiempo, los firewalls y dispositivos NAT diseñados para proteger los hogares y las empresas, están empezando a ser permeables a muchas de las amenazas a las que fueron diseñados para defenderse. En particular, los usuarios móviles actúan como portadores de programas maliciosos, puntos de acceso inalámbricos proporcionan puertas traseras a muchas redes, y aplicaciones complejas tiene agujeros abiertos a travéz de firewalls. El resultado final ha sido una proliferación de la actividad maliciosa sin ser detectados dentro de los perímetros de la red.

Una Darknet es una porción de una red personalizada y se encuentra en un determinado espacio enrutado de direcciones IP, en la cual no hay servidores ni servicios activos. Es decir, de manera externa ningún paquete debería estar dirigido contra ese espacio de direcciones. La elegancia de la Darknet es que reduce considerablemente los falsos positivos en comparación a cualquier otro dispositivo o tecnología.

Arquitectura y Funcionamiento en una DarkNeT

El trafico malicioso generado por escaneos (Escaneo de vulnerabilidades) o la propagación de malware no utiliza nombre de dominio para localizar a sus víctimas, si no que selecionan un rango de direcciones y o escanean en busca de equipos vulnerables o ciertos exploits. Esta es justamente la wazon pro la cual se busca monitorear el tráfico de un segmento de red "Oscuro", esto es sin servicios hacia el exterior. Sim embargo, en este tipo de monitoreo tambien es posible detector tráfico correspondiente a equipos con configuracíon de red errónea, como por ejemplo mensajes de broadcast enviados a un segmente al cual no pertenece el emisor.

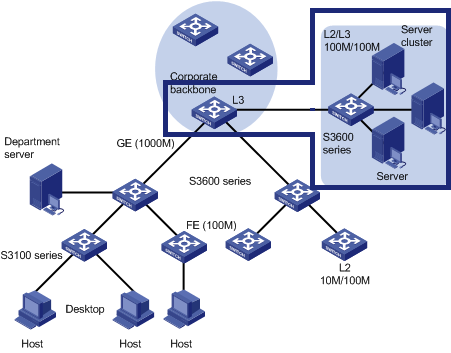

La arquitectura de la Darknet propuesta consiste en re-direccionar el tráfico de un cierto segmento de la red a un servidor recolector el cual interáctua con otros equipos internos, los cuales ejecutan las aplicaciones de administración, y procesamiento, en particular, clasificación / filtrado de datos y generacion de estadísticas.

Posibles Ataques Monitoreados

Existen un sinfin de ataques que se pueden realizar a los sistemas, tales como los famosos ataques DDoS ( Ataque distribuido de negación de servicio), ataques de Respuestas DNS, ataques directos a routers, escaneos de puertos mediante envio de paquetes ICMP y ataques a servicios particulares tales como Web, Mail, SSH, FTP (archivos) entre otros. A continuación vamos hacer un pequeño recuento.

- Actividad sospechosa por puertos (diferentes protocolos, TCP, UDP, ICMP, etc).

- Tráfico relacionado con servicios específicos (SSH, WEB, DB, etc).

- Direcciones IP y dominios en lista negra.

- Ataques comunes a equipos de la red (fuerza bruta, escaneos, etc).

- Patrones generados por malware (escaneos, tráfico excesivo, baja de servicios).

- Flujo de tráfico (gusanos, virus, exploits automatizados, etc).

- Botnets dentro y fuera de la red.

- Posibles tráfico malicioso hacia redes externas (spam, phishing, etc).

Para Crear una Darknet, se deben redireccionar paquetes y solicitudes a un computador en especifico para luego hacer análisis o interactuar con el atacante para obtener resultados verídicos.

Primer Paso :

Elegir una región o segmento de direcciones IPs de la red, las cuales serán enrutadas hacia la Darknet.

Segundo Paso :

Para configurar la arquitectura del sistema, se requiere utilizar un router o un switch layer-3. La idea es que transmita todo el contenido que entre a la Darknet. Ademas se necesitas un servidor que actue como recopilador de datos y un switch ethernet para interconectar el servidor y los equipos de la Darknet. Ademas seria deseable un sensor IDS o un analizador de protocolos. El router debe ser configurado para que reenvíe el tráfico destinado a la Darknet al servidor de recolección. Para facilitar la administración, es importante contar con una interfaz ethernet adicional en el servidor recolector. Estos equipos deben estas cuidadosamente segurizados, pues recibirán tráfico claramente malicioso en forma continua.

Tercer Paso :

El servidor de recolección de datos debe entender el protocolo ARP (Address Resolution Protocol). Ademas, se debe configurar el router de manera que canalice todo el tráfico destinado a la Darknet a una única dirección IP en la interfaz Ethernet en el servidor.

Ejemplo :

Si usa un router CISCO y una red /30, el punto entre el router y la interfaz de la Darknet puede ser 192.168.2.0/30, el router de la interfaz Ethernet 192.168.2.1/30 y el servidor recolector 192.168.2.3/30. Con ello, se deben realizar los siguientes comandos de manera que todo el tráfico destinado a la Darknet llegue a 192.168.2.2 (servidor recolector).

router# conf t

router (config)# ip router [rango interno de IP] [mascara subnet] [IP recolector]

router (config)# ^Z

router# wr

Cuarto Paso :

Se debe tener una herramienta de análisis de archivo de registro sincronizada para el logging del firewall. Esta puesto que los firewalls pueden fallar o apagarse accidentalmente provocando que el tráfico de la Darknet puede pasar sin filtrarse. Por ello, debemos considerar agregar rutas nulas. Un ejemplo de ellos es:

route add-net 10.0.0.0/3 127.0.0.1-blackhole

Observamos que dependiendo del hardware, de las opciones de software y del tamaño de la Darknet, el logging podría reducir el rendimiento de la Darknet.

Quinto Paso :

Ahora que ya se tiene la idea del Darknet, se necesita almacenar la información en un formato que sea útil ára el posterior análisis. Una buena idea sería utilizar archivos binarios con formato pcap ya que una gran cantidad de aplicaciones de análisis de red pueden operar con ellos. La manera mas fácil de hacer esto es mediante tcpdump (con su característica incorporada de rotación).

Un ejemplo de un comando de tcpdump para cumplir con la rotación necesitada sería:

tcpdump -i [interfaz a escuchar] -n -w [archivo a escribir] -c125

En este ejemplo, el DNS está desactivado, el archivo se escribe cada 125 millones de bytes comprometidos, y n se incrementa para nombre de archivos únicos.

Conclusiones :

La Darknet implementada se encuentra actualmente capturando un sinfín de datos y almacenándolos en archivos. Gracias a estos datos podemos podemos estudiar el comportamiento del tráfico actual que ocurre en nuestra red. También es importante porque podemos ver la mutación que esta ocurriendo hoy en día en el campo de la seguridad, ya sea por la diversificación de códigos maliciosos. Es importante la recopilación de estos archivos, ya que nos muestran los cambios que esta ocurriendo hoy en día en las redes.

Bueno creo que eso es todo por el momento, espero que este pequeño post les sea de utilidad al momento de querer montar una Darknet o al menos poder tener conocimientos básicos del proceso que ocurre en las Darknets.

No hay comentarios:

Publicar un comentario