Cada red anónima está diseñada para un propósito diferente y específico. Una red por sí sola no puede hacer lo que las tres redes pueden hacer juntas. Tor y I2P no pueden conservar la información como Freenet lo hace, Tor y Freenet no puede ofrecer los medios de transporte genéricos que ofrece I2P y Freenet no puede manejar el flujo de datos, así como Tor y I2P. Tampoco hay mejor sistema de proxy que la red Tor.

Tor es un proxy de Internet anónimo. Usted se enlazará a través de múltiples repetidores de Tor y, finalmente, se enlazará través de un nodo de salida de Tor el cual le permitira transportar su tráfico hacia la internet. La base de usuarios de la red Tor es en promedio de 100.000 a 200.000 usuarios en tamaño por el cual es considerado el mas grande de los tres. Tor también proporciona una intranet anónimo a menudo referido como onionland.

Para llevar a cabo estos propósitos, se propuso el uso del llamado encaminamiento de cebolla que esconde la relación entre el origen y el destino de la información que queremos transmitir encapsulando los mensajes. En otras palabras, se transmite el mensaje con distintas capas de cifrado (de ahí que sea una red de ‘cebolla’, ‘onion‘

en inglés, por la capas) sobre un camino formado por varios nodos o

routers que descifra una capa, la reordena y la transmite al siguiente

router.

Cuando un router descifra una capa

obtiene una cabecera que puede interpretar un fragmento cifrado

(siguiente capa de la cebolla). A continuación el router envía el

fragmento cifrado al próximo salto de acuerdo al contenido de la

cabecera y el estado interno del propio router.

Esta no es una red entre iguales

(peer-to-peer) ya que, como podemos ver, tenemos los usuarios por un

lado y los nodos por otro, que sólo ayudan a dirigir la información y a

encriptarla.

Esta red funciona gracias al conjunto de

usuarios que la usa ya que cada uno dona parte de su ancho de banda y

poder de procesamiento en beneficio del traspaso de información entre

sus miembros.

Partes positivas de la red Tor :

- Escrito en C , que significa que es el uso de memoria es de alta velocidad y en general baja .

- Interfaz de usuario muy fácil y simple. Vidalia, el software de control Tor cuyo funcionamiento es relativamente sencillo.

- El sistema más sofisticado y robusto para proxy actualmente ideado .

Partes negativas de la red Tor :

- Escrito en C : El árbol de código fuente de cualquier proyecto escrito en C es siempre enorme y difícil de entender. C es un lenguaje de sistemas compilados bajo nivel. Se necesita más esfuerzo para evitar pérdidas de memoria , desbordamientos de búfer y la compatibilidad con diferentes arquitecturas y sistemas operativos.

- Funcionalidad limitada : Incluso si se incluye la funcionalidad de los servicios ocultos, Tor trabaja para ser un proxy anónimo .

- La red Tor es muy concurrido. La infraestructura básica de Tor es de 2.500 a 3.000 máquinas tráfico de enrutamiento y cuenta con 100.000 a 200.000 usuarios cada día . Onionland tiene menos anonimato vs I2P . Con Tor se está dirigiendo a la mayoría de los 3.000 máquinas. I2P a marzo de 2012 se estima que 4 veces el número de máquinas de la información de enrutamiento . Dependiendo del día , I2P tiene un estimado de 9.000 a 14.000 máquinas activas. A pesar de que 14.000 es la totalidad de I2P , usted todavía tiene que hacer frente a más de 4 veces más máquinas vs Onionland al hacer ataques.

- Las conexiones con Tor no son dinámicos como lo son los túneles I2P, los circuitos de Tor persisten hasta cerrado. Esto puede reducir considerablemtente el anonimato.

- No hay soporte para UDP

Instalación de Tor :

En el primer post de este humilde blog se ha detallado mejor el uso de Tor y su instalación, asi que invito a todos que no tienen conocimientos de como ejecutarlo a visitar el primero post.

Algunos ejemplos de sition .onion.

USfaceIDs

Tor Carding Forums

Drugstore

Bueno despúes de esta pequeña introducción de la red Tor, hemos llegado al final de esta sección del post y finalizo no incitando al usuario a ingresar, pero yo se que la curiosidad es grande asi que siempre hay que ir con precaución a esta clase de red.

Freenet es una red de distribución de información descentralizada y resistente a la censura, diseñada originalmente por Ian Clarke. Freenet tiene por objeto proporcionar libertad de expresión a través de las redes de pares mediante una fuerte protección del anonimato; como parte del apoyo a la libertad de sus usuarios, Freenet es software libre y es muy diferente de Tor y I2P. Freenet es una latencia mucho más alto y se centra más en interraciones entre amigo y amigo brindando una seguridad de grado militar a menudo.

El objetivo de Freenet es almacenar documentos y permitir su acceso posterior por medio de una clave asociada, impidiendo que sea posible la censura de los documentos y ofreciendo anonimato tanto al usuario que publica el documento como al que lo descarga. Para eso, la red Freenet se diseñó como una red P2P no estructurada de nodos no jerarquizados que se transmiten mensajes y documentos entre ellos. Los nodos pueden funcionar como nodos finales, desde donde empiezan las búsquedas de documentos y se presentan al usuario, o como nodos intermedios de enrutamiento.

Para encontrar un documento en la red conocida una clave que lo describe, un usuario envía un mensaje a un nodo solicitando el documento y proveyéndolo con la clave. Si el documento no se encuentra en la base de datos local, el nodo selecciona a un vecino de su tabla de enrutamiento que cree que será capaz de localizar la clave más rápidamente y le pasa la petición, recordando quién envió el mensaje para poder deshacer después el camino. El nodo al que se pasó la petición repite el proceso hasta que se encuentra un nodo que guarda el documento asociado a la clave o la petición pasa por un número máximo de nodos, conocido como el valor de tiempo de vida. Ninguno de los nodos intermedios sabe si el nodo anterior de la cadena fue el originador de la petición o un simple enrutador. Al deshacer el camino, ninguno de los nodos puede saber si el nodo siguiente es el que efectivamente tenía el documento o era otro enrutador. De esta manera, se asegura el anonimato tanto del usuario que realizó la petición como del usuario que la respondió.

Partes positivas de FreeNet:

- Es la "más segura" de entre las 3 redes para la publicación de contenidos de manera anónima.

- Instalación simplificada.

Partes negativas de Freenet:

- Reduzca la velocidad, y muchos recursos. Se encuentra escrito en lenguaje Java.

- Requiere cierto sacrificio por parte usuario no sólo por ancho de banda, sino también por el espacio en el disco duro.

- Freenet es un instrumento para eludir la censura totalitaria donde las personas pueden llegar hasta a matar por la publicación de ciertos contenidos. Debido a eso, no es para una navegación rápida.

Instalación de Freenet

Sitio oficila del Proyecto Freenet : https://freenetproject.org/?language=es

Despues de terminar de instalar usted ya va a poder utilizar con total libertad Freenet.

Podemos ver que tenemos una dirección localhost y estamos conectados por el puerto 8888.

Algunos ejemplos de sitios web en la Freenet.

Lista de sitios en la Freenet : http://pastebin.com/1u4dzycr

The Mujahideen Poisons Handbook.

Assassination Politics.

Cryptography eBooks.

Bueno con esto terminamos nuestro pequeño estudio acerca del Proyecto Freenet, como dije anteriormente siempre hay tener precauciones si el usuario desea acceder a dicha red.

I2P (Proyecto de Internet invisible) es un software que ofrece una capa de abstracción para comunicaciones entre ordenadores, permitiendo así la creación de herramientas y aplicaciones de red con un fuerte anonimato.

Es una red anónima, que ofrece a las aplicaciones que requieren de protección de identidad una simple capa para la comunicación segura. Todos los datos son cifrados varias veces y la red misma es tanto distribuida como dinámica - sin parte ninguna en la que haya que confiar.

Hay una gran variedad de aplicaciones que funcionan con I2P, entre ellos dos sistemas de correo electrónico (el clásico, basado en servidores y clientes: SusiMail; y el otro basado en tecnología p2p: I2P-Bote), intercambio de ficheros (sistemas BitTorrent, Kad y Gnutella), mensajería instantánea, creación de sitios web anónimos en I2P, IRC y otros.

I2P es un sistema ya funcional pero a la vez en desarrollo. Antes de la versión 1.0 se recomienda su meramente para la evaluación y el desarrollo.

I2P se basa en que los datos se encaminan a través de otros nodos, mezclándose con los flujos de datos de otros usuarios y de esta manera dificultando gravemente el rastreo de las diversas comunicaciones y prácticamente imposibilitando que se sepa el origen o el destino de ellos. En este proceso todos los datos están cifrados desde el encaminador proveniente hasta él del destinatario.

Instalación de I2P

Sitio oficial de Red Anónima I2P : http://www.i2p2.de/download_es.html

Descargamos la aplicación y procedemos con la instalación para finalmente ejecutarla.(Windows 7).

Nota : Es importante tener instalado Java para que el software se ejecute con éxito.

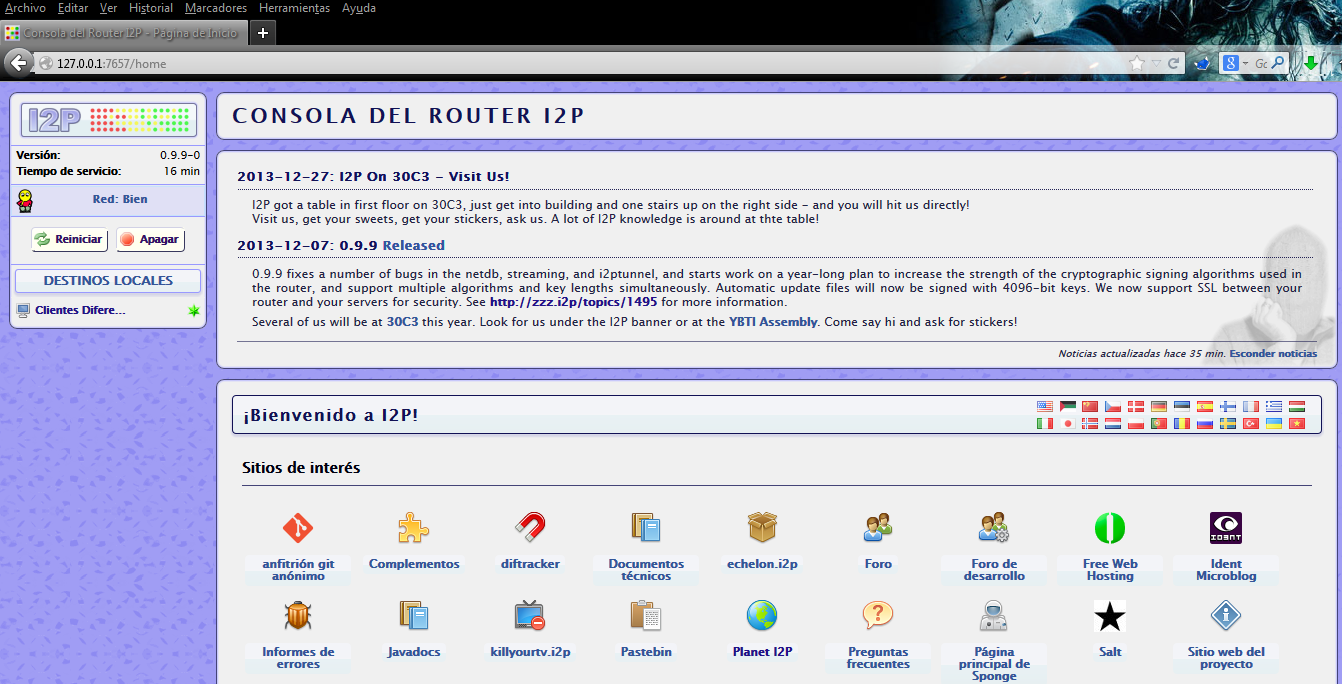

Despúes de de ejecutar la aplicación vamos a poder tener acceso a nuestro Consola del Router I2P.

A continuación vamos a instalar Foxy Proxy - Complemento.

Descargar Foxy Proxy : https://addons.mozilla.org/es/firefox/addon/foxyproxy-standard/

Procedemos con la instalación y la adicion a nuestro navegador(Mozilla Firefox).Reiniciamos el navegador y ejecutamos nuestro nuevo complemento.

Procedemos con añadir un nuevo proxy. Host or IP Address : localhost - Puerto : 4444

Aceptamos el nuevo proxy y procedemos a utilizarlo.

Si usted ha llegado este punto, eso quiere decir que ya puede abrir enlaces i2p con el navegador en la cual a configurado el proxy.

Algunos ejemplos de sitios web en la Red I2P.

Lista de sitios en I2P : http://pastebin.com/xWzw10wW

Darknet Products.

Ipredia -Home of IprediaOS

The Holocaust Forum.

Conclusión :

Hay que tener presente que no existe un Red Anónima que "hace todo". Tener un anonimato efectivo esta lejos de aprender a utilizar estas 3 herramientas ya mencionadas . Incluso si usted aprende cómo utilizar las 3 redes propiamente todavía hay mucho más por aprender.

Cada red tiene sus diferentes usos. Incluso hay más herramientas que se pueden utilizar con estas redes para proporcionar aún más funcionalidades que van más allá de esta breve descripción, los cuales pueden ser incluidos avanzados túneles ssh con su respectiva configuración, VPNs personales y muchas herramientas de línea de comandos, que cuando se usan juntas se puede lograr un anonimato mucho mas efectivo que la mayoría de los usuarios promedio los cuales utilizan herramientas de la GUI ya mencionadas.

Bueno cabe resaltar que exiten muchas mas redes que utilzan de cierta forma algunos nodos compatibles de las redes ya mencionadas, pero su funcionamiento es un poco diferente.

Bueno creo que con que hemos llegado al final de este post, espero que les sea de utilidad al momento de que usted desee visitar las redes ya mencionadas. Sin mas que decir me despido y será hasta la próxima.

Excelente explicaciones, solo una duda en todos pueden navegar en dominios onion??

ResponderEliminarSSN FULLZ AVAILABLE

ResponderEliminarFresh & valid spammed USA SSN+Dob Leads with DL available in bulk & high credit 700+

>>1$ each SSN+DOB

>>3$ each with SSN+DOB+DL

>>5$ each for premium fullz (700+ credit score with replacement guarantee)

Prices are negotiable in bulk order

Serious buyer contact me no time wasters please

Bulk order will be preferable

CONTACT

Telegram > @leadsupplier

ICQ > 752822040

Email > leads.sellers1212@gmail.com

OTHER STUFF YOU CAN GET

SSN+DOB Fullz

CC's with CVV's (vbv & non-vbv)

USA Photo ID'S (Front & back)

All type of Tools & Tutorials available

(Carding, spamming, hacking, scam page, Cash outs, dumps cash outs)

SQL Injector

Premium Accounts (Netflix, Pornhub, etc)

Paypal Logins

Bitcoin Cracker

SMTP Linux Root

DUMPS with pins track 1 and 2

WU & Bank transfers

Socks, rdp's, vpn

Php mailer

Server I.P's

HQ Emails with passwords

All types of tools & tutorials.. & much more

Looking for long term business

For trust full vendor, feel free to contact

CONTACT

Telegram > @leadsupplier

ICQ > 752822040

Email > leads.sellers1212@gmail.com