Maltrail - Sistema de detección de Tráfico Malicioso.

Maltrail es un sistema de detección de tráfico malicioso, cuyas bases se basan en el uso de listas públicamente disponibles (listas negro) que contienen rastros maliciosos y/o generalmente sospechosas. además se pueden incluir rastros recopilados de diversos informes de AV (Antivirus) y también de investigadores independientes muy enfocados en temas de malwares.

Ejemplos :

- http://saspdd.by/saspdd.by/admin/pnytail.exe

- http://199.213.24.122/host.exe

- http://114.215.155.227/FOX.exe

Listas Negras

- AlienVault

- Blocklist

- Dshielddns

- Snort

- Zeustrackerdns

- Zeustrackerip

- SSlipbl

- Vxvault

- Malwaredomainlist

- Feodotrackerdns

- Cybercrimetracker

- Bruteforceblocker

Arquitectura

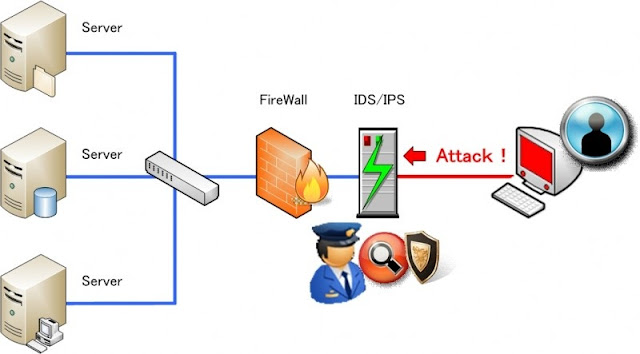

Maltrail se basa en el Tráfico => Sensor <==> Servidor <==> Arquitectura del Cliente. El sensor (s) es un componente independiente que se ejecuta en el nodo de control, donde "monitorea" el tráfico de las lista negra/rutas (es decir, nombres de dominio, URL y / o IP). En caso de dar un resultado positivo, envía los detalles del evento al servidor (central), en el que se almacenan los registros en el directorio adecuado (es decir, LOG_DIR describe la sección de configuración). Si el sensor se está ejecutando en la misma máquina que el servidor (configuración por defecto), los registros se almacenan directamente en el directorio de registro local. De lo contrario, están siendo enviados a través de mensajes UDP al servidor remoto (es decir LOG_SERVER se describe en la sección de configuración).

Instalación

Para poder instalar Maltrail de forma exitosa vamos a digitar los siguientes comandos. En mi caso voy a realizar la instalación en el sistema operativo REMnux.

remnux@remnux:~$ sudo su

root@remnux:/home/remnux# sudo apt-get install git python-pcapy

root@remnux:/home/remnux# git clone https://github.com/stamparm/maltrail.git

root@remnux:/home/remnux# cd maltrail

root@remnux:/home/remnux# sudo python sensor.py

A continuación vamos a activar la interface del cliente al cual se destinan todos los reportes hechos por el sensor. Para poder hacerlo abrimos una nueva terminal y digitamos los siguiente.

remnux@remnux:~$ sudo su

root@remnux:/home/remnux# cd maltrail

root@remnux:/home/remnux# python server.py

Para poder visualizar la interfaz nos vamos a nuestro navegador y digitamos la siguiente dirección:

http://127.0.0.1:8338

username : admin

password : changeme!

Prueba de Concepto.

A continuación vamos a realizar una pequeña prueba de concepto para medir la capacidad de Mantrial frente a un supuesto ataque, el cual va ser hecho por el mismo cliente, para ellos vamos a abrir una nueva terminal y digitamos lo siguiente.

remnux@remnux:~$ ping -c 1 136.161.101.53

remnux@remnux:~$ cat /var/log/maltrail/$(date +"%Y-%m-%d").log

Como podemos observar Maltrail nos brinda información totalmente clasificada ya sea esta de acuerdo a la severidad o tipo de amenaza, protocolo, IP origen o destino, etc. Sin lugar a duda Maltrail es un herramienta muy útil para revisar rapida y fácilmente el tráfico de nuestras redes, gracias a su entorno web muy agradable para el cliente.

Hay que mencionar también que la información de la herramienta se encuentra muy bien documentada por parte de los creadores y totalmente disponible para el uso en temas de entornos perimetrales de seguridad.

Bueno sin mas que agregar, me despido y espero que este post sea de su agrado y les sea de utilidad la información brindada en la misma. Me despido y será hasta la próxima oportunidad.

No logro que me guarde nada en el archivo de logs, para luego llevarlo a la interfaz web....alguna idea?

ResponderEliminar