Hola a todos...=) espero que la esten pasando bien al igual que yo, pues hoy vengo a contarles algo, justo hace unos dias un amigo cercano me pregunto acerca de como personas inescrupulosas infectan y utilizan tu pc para realizar ataques DDoS , yo como buen amigo le explique como funcionaba y al parecer no me entendio mucho que digamos...=S ..al ver su rostro de =( ...le dije que le haria post en mi blog acerca de ese tema . Y bueno aqui estamos....xD ....Para esta ocasión no voy hablar de LoiC ni HoiC (Herramientas muy utilizadas hoy en dia.)....hoy vengo a presentar que para mi fue la primera herramienta que conoci de la rama de botnet, es algo antigua pero en su apogeo fue bien temida por varias entidades....La herramienta se llama STACHELDRAHT....pues sin mas que adicionar es hora de comenzar!!!!!!

Primero hay que saber que un Ataque DDoS.

Ataque Distribuido de Denegación de Servicio (DDoS)

Una ampliación del ataque DoS es el llamado ataque distribuido de denegación de servicio, también llamado ataque DDoS el cual lleva a cabo generando un gran flujo de peticiones a un servidor desde varios puntos del red.

La forma más común de realizar un exitoso ataque DDoS es a través de una botnet

¿Qué es una botnet?

Una botnet es una red compuesta por robots que se ejecutan de manera autónoma y automática,las pc's que formar parte de la botnet se deben a que en un momento especifico han sido comprometidas por un codigo malicioso que se ha instalado de manera remota ,dando asi un control absoluto y silencioso (como robots).

Misión de las botnet

Es la de gestionar maquinas zombies creando asi una infraestructura comun de mando y de control absoluto.

Creo que con eso es sufiente para tener un conocimiento basico acerca de botnet, bueno ahora nos toca hablar de una en particular, pues comenzemos con el verdadero post..=)

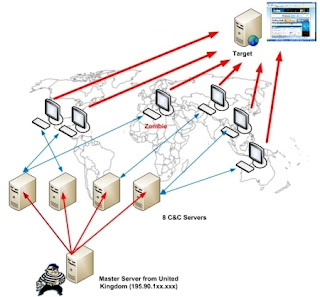

Análisis de la imagen

Detrás de un cliente se encuentra el ente principal que ejecuta el ataque. Un controlador es un equipo comprometido con un programa especial que se ejecuta en la misma. Cada controlador es capaz de controlar múltiples agentes. Un agente es un equipo comprometido que se ejecuta un programa especial. Cada agente es responsable de generar un flujo de paquetes que está dirigida hacia la víctima.

Ahora esta estructura es clasica en cuatro programas para lanzar ataques DDoS:

- Trinoo

- TFN

- TFN2K

- Stacheldraht

- SHAFT

- MSTREAM

Con el fin de facilitar DDoS, los atacantes necesitan tener varios cientos a varios miles de computadoras comprometidas. Los anfitriones son por lo general ordenadores Linux y SUN. Existen difersas formas para ampliar y hacer mas potente tu botnet , a continuacion se mostrara una de las formas.

- Iniciar una fase de análisis en el que un gran número de hosts (del orden de 100.000 o más) se probaron para una vulnerabilidad conocida.

- Comprometer los servidores vulnerables para obtener acceso.

- Instale la herramienta en cada host.

- Utilice los equipos comprometidos para la exploración adicionales y compromisos.

- Trinoo

La comunicación entre los clientes, los manipuladores y agentes de utilizar estos puertos:

Los puertos mencionados son los que se usan por defecto en la herramienta, pero usted gusta puede modifarlos....=)1524 tcp 27665 tcp 27444 udp 31335 udp

Para mas informacion de Trinoo click aqui .

- TFN

La comunicación entre los clientes, los manipuladores y agentes de eco ICMP y utilizar paquetes ICMP Echo Reply.

Para mas informacion de TFN click aqui .

- Stacheldraht

La comunicación entre los clientes, los manipuladores y agentes de utilizar estos puertos:

Los puertos mencionados son los que se usan por defecto en la herramienta, pero usted gusta puede modifarlos....=)16660 tcp 65000 tcp ICMP ECHO Respuesta de eco ICMP

Para mas informacion de Stacheldraht click aqui .

- TFN2K

La comunicación entre los clientes, los controladores y los agentes no utiliza ningún puerto específico, por ejemplo, puede ser suministrada en el tiempo de ejecución o que se elige al azar por un programa, pero es una combinación de UDP, ICMP y los paquetes TCP.

Bueno creo que me ha faltado espacio...=( ..en el siguiente post nos vamos a centrar en el especificamente en el funcionamiento y en la instalación de Stacheldraht....me despido y sera hasta el siguiente post...=)

No hay comentarios:

Publicar un comentario